PCのセキュリティで、いちばんコスパの差が出るのは「どの製品を買うか」ではなく、「標準で入っているWindows Defenderをどこまで正しく使い切れているか」です。多くの個人や小規模企業では、Defenderを有効化したつもりで無効化されたまま放置していたり、除外設定を広く取りすぎて実質ノーガードになっていたり、偽のWindows Defenderセキュリティ警告にだまされて遠隔操作を許しているのが現実です。

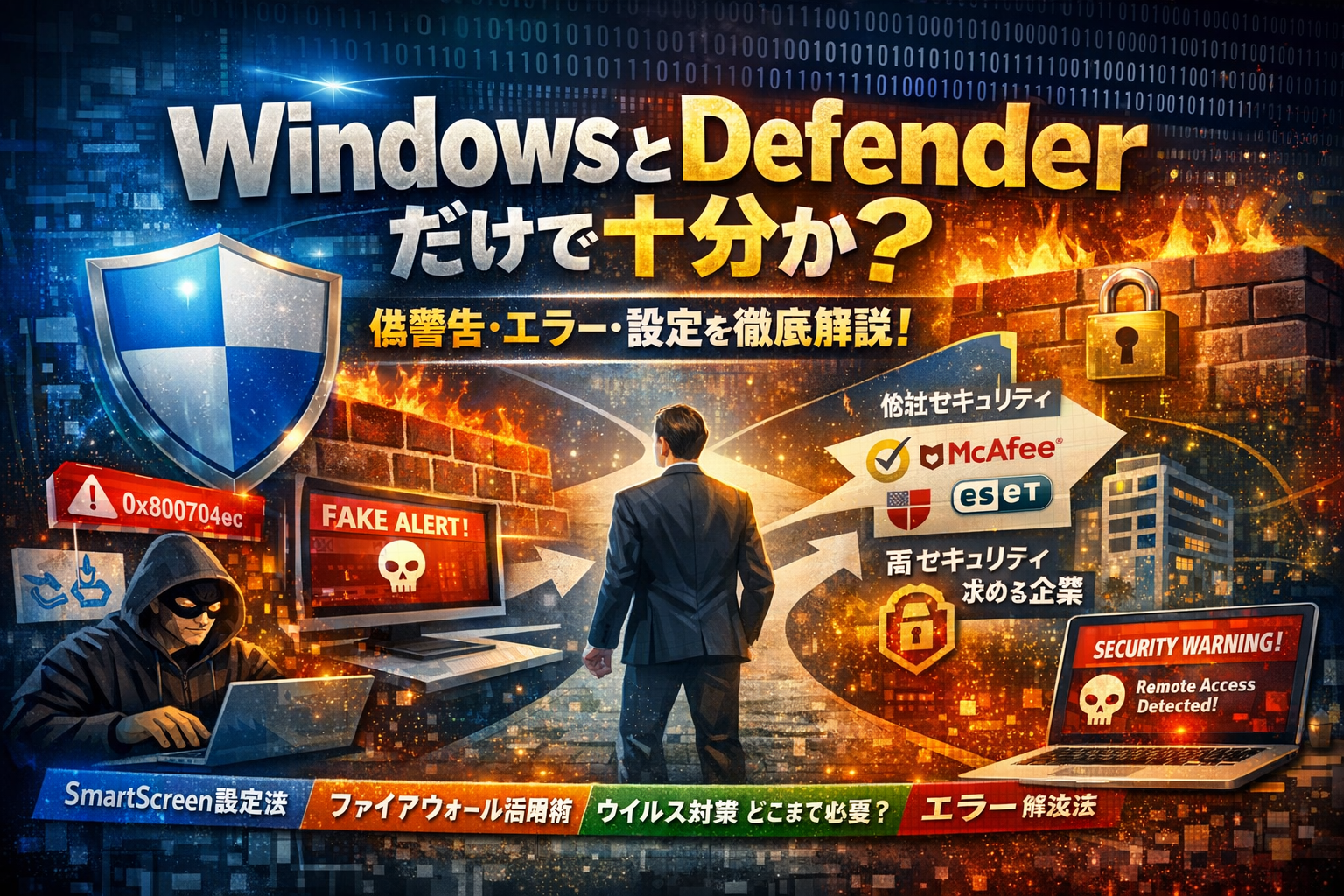

本記事では、Windows10/Windows11に搭載されたMicrosoft Defenderの機能や設定だけでなく、「Windows Defenderだけで大丈夫か」を利用パターン別に線引きし、ファイアウォールやSmartScreenのおすすめ設定、エラーコード0x800704ecや0x80070643が出たときの考え方、ウイルスバスターやマカフィーなど他社セキュリティソフトとの切り替え・併用ルールまで、現場基準で整理します。

読み終える頃には、Windows Defenderを無料のまま最大限に生かす条件と、有料のMicrosoft Defenderや別製品を足さないと危険な境界が具体的に分かり、自分や自社のPCをどのレベルまで守るべきかを即決できるようになります。

- Windows Defenderとは何かとMicrosoft Defenderとの違いを今こそ明快に!基準が変わる今を知ろう

- Windows10やWindows11でWindows Defenderを最大限に使いこなす実践テクニック

- Windows Defenderだけで十分?利用パターン別チェックリストで迷いを解消

- 現場で実際に起こるWindows Defenderトラブルをまるごと解決

- Windows Defenderセキュリティ警告は本物?偽物も3秒で見抜く即効サバイバル術

- 企業やチームでWindows Defenderを本当に活かす!運用ルールと可視化の黄金テク

- 「古い常識」に惑わされない!Windows Defenderの実力を第三者評価と攻撃トレンドからぶった斬り

- Windows Defenderと他のセキュリティソフトの賢い併用・乗り換え術を実例で紹介

- 失敗から学んで一気に安全!Windows Defender運用の痛い目撃者が教えるやっておくべき3つ

- この記事を書いた理由

Windows Defenderとは何かとMicrosoft Defenderとの違いを今こそ明快に!基準が変わる今を知ろう

「無料の標準機能だから心細い」と感じているなら、すでに時代に置いていかれつつあります。セキュリティの現場では、Microsoftの防御機能を「どこまで任せてよいか」が、コストと安全の分かれ目になっているからです。私の視点で言いますと、まずは“名前のカオス”を整理するだけで、守り方の判断が一気にクリアになります。

WindowsセキュリティがWindows DefenderやMicrosoft Defenderとどんな関係かを図解レベルで徹底解説

今のWindowsでは、ざっくり次のような階層構造になっています。

| 層 | 名前 | 役割のイメージ |

|---|---|---|

| OS全体 | Windows | 土台となるOS |

| 管理画面 | Windowsセキュリティ | 設定や状態をまとめて見せるダッシュボード |

| エンジン | Microsoft Defender Antivirus | ウイルスやマルウェアの検知・駆除 |

| 周辺機能 | Defenderファイアウォール / SmartScreen | 通信制御や悪質サイトのブロック |

ポイントは、「Windowsセキュリティ=アプリ画面」「Defender Antivirus=中身のエンジン」という関係です。アイコンや表記が変わっても、役割をこのレイヤーで把握しておくと、トラブル時に「どこを疑うべきか」がすぐに見えてきます。

Windows10からWindows11やWindows ServerまでWindows Defenderの名前と機能はどう進化したか?

名称の変化だけ追っていると混乱しますが、現場的には次の3ステップで整理すると理解しやすくなります。

-

Windows7世代

- スパイウェア対策が中心で、他社アンチウイルスを前提とした“補助的”な存在

-

Windows10初期

- フル機能のアンチウイルスに進化し、家庭用途ならメイン防御として十分なレベルへ

-

Windows10後半〜Windows11・Server 2019以降

- クラウド連携、ふるまい検知、SmartScreen強化など、有償製品と同じ土俵で比較される世代にシフト

特にWindows11では、標準での保護レベルが前提となり、企業向けのMicrosoft Defender for Endpointにスムーズにつなげられる設計になっています。サーバー版でも2016以降は標準搭載が基本で、「入れるかどうか」ではなく「どうポリシー管理するか」が論点に変わりました。

昔のWindows Defenderと今のMicrosoft Defenderを一緒くたにしてはいけない本当の理由

今でも「昔使ったときは弱かった」という評価で止まっているケースが多いですが、そこには危ない落とし穴があります。理由は3つあります。

-

評価軸が古い

署名ベースだけを比べていた時代のテスト結果を、今のクラウド連携型エンジンにそのまま当てはめてしまっているケースが多いです。

-

攻撃側が変わった

ランサムウェアや標的型攻撃では、単体のウイルス検知よりも「ふるまい検知」「SmartScreen」「ファイアウォール」の連携が効きます。ここを軽視すると、どの製品でも穴があきます。

-

運用設計のミスが表面化しやすい

開発フォルダを丸ごと除外したり、テストで無効化したまま戻し忘れたりといった“人側のミス”が、今の攻撃スピードではそのまま被害へ直結します。

古いイメージのまま「標準機能は全部オフ」「サードパーティだけに頼る」という構成にしてしまうと、むしろ多層防御を自分から崩すことになります。ここから先の章では、この標準防御を前提に、どう設定し、どこまで任せ、どこから他のセキュリティソフトや運用で補完するかを、利用シーン別に具体的に整理していきます。

Windows10やWindows11でWindows Defenderを最大限に使いこなす実践テクニック

OS標準のセキュリティを「なんとなく有効にしているだけ」から「狙って守れる状態」に変えると、事故リスクは一気に下がります。ここでは現場で本当に使っているテクニックだけを厳選してまとめます。

Windows Defenderを有効化できない時に必ずチェックしたい3つのポイント

有効化できない相談の大半は、次の3パターンに集約されます。

-

他社セキュリティソフトが残っている

アンインストール後もサービスやドライバが残り、標準の保護機能が「無効化されたまま」になるケースが多いです。ベンダー提供の削除ツールで完全削除を確認します。 -

グループポリシーやレジストリで無効化されている

企業PCや中古PCでよくあるパターンです。

・Pro以上ならgpedit.mscを開き、セキュリティ関連のポリシーを確認

・レジストリでDisable系キーが設定されていないかもチェックします。 -

Windowsセキュリティサービスの停止・破損

サービスアプリで関連サービスが自動起動か確認し、壊れていそうならOSの修復や更新を実施します。

私の視点で言いますと、「ウイルスバスターやノートンを入れていたPCで、アンインストール後も有効化できない」は鉄板の相談パターンです。

Windows Defenderのスキャンをクイックやフルやオフラインから使い分ける最適シナリオ

スキャンを使い分けないと、「重いだけで安心できない」状態になりがちです。

| スキャン種別 | 向いている場面 | 頻度の目安 |

|---|---|---|

| クイックスキャン | 日常の簡易チェック、怪しい挙動の初動確認 | 1日1回〜数日に1回 |

| フルスキャン | 新しいソフト導入後、大量のファイル受け渡し後 | 月1回程度 |

| オフラインスキャン | ランサムウェアやしつこいマルウェア疑い | 必要時のみ |

ポイントは、「まずクイック、疑わしければフル、それでも気持ち悪ければオフライン」と階段状に上げることです。いきなりフルを多用すると、体感パフォーマンス低下に直結します。

Windows Defenderの除外設定はどこまで?やりすぎ除外の意外な危険ライン

除外設定は便利ですが、使い方を誤ると「守りの穴」を自分で開けることになります。

やってはいけない除外の代表例は次の通りです。

-

開発フォルダ全体を丸ごと除外

-

ファイルサーバのルートフォルダを除外

-

業務アプリの誤検知に対応するため、実行ファイルだけでなく関連フォルダ一式を除外

おすすめは、次の順番でできるだけ狭くすることです。

- まずはファイル単位で除外

- ダメなら拡張子やパスを絞った除外

- どうしてもフォルダ単位の除外が必要なら、ネットワーク共有やダウンロードフォルダは絶対に外す

「誤検知っぽいからとりあえずこのフォルダ全部除外」は、現場の事故で何度も見てきた危険パターンです。

Windows Defenderのファイアウォールやネットワークプロファイルで始めるオススメ初期設定

標準のファイアウォールをきちんと設計すると、社外のWi-Fiや自宅からのリモートワークでも安心感が段違いになります。

まず押さえたいのはネットワークプロファイルです。

-

自宅や社内LANは「プライベート」または「ドメイン」

-

カフェやホテル、テザリングは必ず「パブリック」

パブリックでは、受信の共有関連通信を原則遮断するため、不特定多数のネットワークからの攻撃面を減らせます。

そのうえで、次のような初期チューニングがおすすめです。

-

使わないアプリの受信ルールは無効化

-

VPNクライアントやリモートデスクトップは、許可するネットワークプロファイルを限定

-

管理者だけがルールを変更できるよう、ローカル管理者権限を絞る

このレベルまで整えておくと、「テストで一時的にファイアウォールを無効化して、そのまま戻し忘れる」といった致命的ミスをかなり防げます。標準機能でも、設計と運用次第で企業向け製品に近いラインまで持っていける部分は少なくありません。

Windows Defenderだけで十分?利用パターン別チェックリストで迷いを解消

「無料で標準搭載なのに、どこまで信用していいのか」ここで迷う人が一番多いポイントです。私の視点で言いますと、大事なのは製品名よりも使い方と環境のリスクを丁寧に仕分けすることです。

まず、自分がどのタイプかざっくり整理してみてください。

| 利用スタイル | おすすめ方針 | 追加対策の目安 |

|---|---|---|

| Webとメール中心 | Defender中心で十分なケース多い | パスワード管理、バックアップ |

| ゲーム・P2P・開発多め | Defender調整+場合により他社製 | 除外設定とファイアウォール設計 |

| フリーランス・小規模企業 | Defender+ルール運用 | クラウドバックアップ、端末管理 |

| 企業で機密情報多い | 有料版やEDRと組み合わせ | ログ監視、インシデント対応体制 |

個人ユーザー向けWebとメール中心ならWindows Defenderのみで十分かを見極めるポイント

次のチェックで、単体運用の限界ラインを確認できます。

-

家庭内PCのみで業務機密は扱わない

-

怪しいアプリをインストールしない

-

海外サイトやP2Pをほぼ使わない

-

WindowsとDefenderの更新が自動で当たっている

-

OneDriveなどで重要ファイルをバックアップしている

この5つにほぼ当てはまるなら、標準のマルウェア保護とファイアウォール、SmartScreenをきちんと有効化するだけで、コストに対する守りのバランスはかなり良いゾーンに入ります。逆に、バックアップがない状態で「無料だし放っておけばいい」と考えている場合は、ソフトよりも先にバックアップ運用を整えることが優先です。

ゲームやP2P開発作業でWindows Defenderが重いときの現実的な選択肢

ゲーム配信やP2P、開発環境では「重いからとりあえず無効化」が一番危険です。業界では、テストで無効化したまま戻し忘れてランサムウェア被害にあうパターンが繰り返し起きています。

負荷を下げつつ守りを落としすぎないコツは次の通りです。

-

リアルタイム保護は基本オンにしたまま

-

ビルドフォルダやゲームランチャーだけを、ファイル単位で最小限除外

-

重要フォルダ(ドキュメント・クラウド同期)は除外しない

-

大容量のフルスキャンは深夜や不在時にスケジュール

体感的にまだ厳しい場合は、軽量な他社セキュリティソフトへ切り替える選択肢もありますが、その際はDefenderとの二重起動を避ける設定が必須です。

小規模企業やフリーランスがWindows Defenderと他社セキュリティソフトを併用するときの心得

小さな組織で多いのが、「なんとなく不安だから有料ソフトも入れてみた」というパターンです。これが性能アップどころか、スキャン競合でPCが極端に重くなる原因になりがちです。

併用時は次のルールを決めておくと安全です。

-

メインで使うセキュリティソフトを1つだけ明確に決める

-

メイン以外は「定義更新と常駐保護」を無効化し、オンデマンドスキャン専用にする

-

除外設定は「開発用フォルダ」「一部共有フォルダ」など業務理由が説明できるものだけに限定

-

どのソフトが何を担当するかを簡単なメモにし、メンバーと共有

特にフリーランスでは、クライアントデータを扱うPCでの誤検知を理由に大きなフォルダを丸ごと除外するのは禁じ手です。同じ場所を使う本物のマルウェアも素通しになり、後で説明がつかなくなります。

企業運用ではWindows Defenderだけで完結する?Microsoft Defender有料版の活用場面

企業レベルになると、単にウイルスを防ぐだけでなく、「いつ・どの端末で・誰のアカウントが」危険な操作をしたかを追跡する必要が出てきます。ここで標準機能だけでは足りなくなり、有料版のMicrosoft Defender製品や他社EDRの出番になります。

有料版が意味を持ち始める目安は次のような状況です。

-

従業員の端末が10台以上あり、すべてのログを手動確認するのが現実的でない

-

クラウドサービスやリモートワークが前提で、アカウント乗っ取り型の攻撃が怖い

-

情報漏えいやインシデント発生時に、「どこまで侵入されたか」を説明する必要がある

このレベルになると、エンドポイント保護だけでなく、ログの一元管理やアラートの自動分析が効いてきます。逆に、数台規模で、情シスがいない小規模事業者なら、標準のDefenderを軸に、バックアップと教育、更新運用をしっかり回す方が費用対効果は高くなりやすいです。

現場で実際に起こるWindows Defenderトラブルをまるごと解決

「入れてさえおけば安心」と思った瞬間から、トラブルの種は静かに育ちます。ここでは現場で本当に多い失敗パターンだけをピンポイントでつぶしていきます。

Windows Defenderが業務アプリを止めた!ありがちな例と「再発させない除外設計」

多いのは「昨日までは動いていた業務アプリが、今日いきなり起動しない」というパターンです。きっかけは次の3つが圧倒的に多いです。

-

Windows Update後に、実行ファイルが突然ブロックされた

-

VPNクライアントや独自ツールが「不審な動き」と判断された

-

アップデートでプログラムの保存場所や署名が変わった

ここでやってはいけないのが、フォルダ丸ごとの除外です。開発フォルダやファイルサーバのルートを一括除外した結果、そこから侵入したマルウェアを完全に素通しさせてしまう事故は、業界ではお約束レベルで繰り返されています。

再発させないための除外設計の基本は次の通りです。

-

実行ファイル単位でパスを指定する

-

可能ならハッシュや署名ベースのルールを検討する

-

除外理由と設定者、期限をメモに残す

-

テスト用除外と本番用除外を分ける

業務アプリが止まったら「まずログと検疫履歴を確認し、最小単位で除外する」が鉄則です。

Windows Defenderや他社アンチウイルス二重起動で体感パフォーマンスが激減する理由

「最近PCがやたら重い」と相談を受けて調べると、Microsoftの保護機能と市販セキュリティソフトが両方常駐していることが少なくありません。私の視点で言いますと、一人情シスの現場では特に定番の落とし穴です。

仕組みとしてはシンプルで、

-

ファイルアクセスのたびに2製品が同時にスキャン

-

Webアクセスでもブラウザ保護機能が二重にチェック

-

バックグラウンドの定期スキャンも時間がかぶる

という状態になり、体感パフォーマンスが一気に落ちます。

代表的なチェックポイントを表に整理します。

| 状況 | 起きがちな症状 | 対処の方向性 |

|---|---|---|

| Microsoft保護機能と市販ソフト両方有効 | ファイルコピーや起動が極端に遅い | どちらかをメインに一本化 |

| 市販ソフトをアンインストールしただけ | 保護状態が「オフ」のまま | 有効化設定を再チェック |

| 法人向けEDRと併用 | CPU使用率が常に高止まり | 役割分担を明確にしてポリシー調整 |

二重ガードは「守りが固い」のではなく、「同じ場所を二人で渋滞させている」イメージで考えると判断しやすくなります。

Windows Defenderのエラーコード(0x800704ecや0x80070643など)を「原因別」で解決

エラーコードは暗号に見えますが、原因カテゴリごとの目安で見ると一気に読みやすくなります。よく相談されるものを整理します。

| エラーコード | よくある原因カテゴリ | 最初に確認するポイント |

|---|---|---|

| 0x800704ec | グループポリシーや他社セキュリティソフトで無効化 | 組織ポリシー、他製品のステータス |

| 0x80070643 | 定義更新失敗、Windows Update異常 | Windows Update履歴とディスク空き容量 |

| 0x80073b01など | サービス競合、残骸ドライバ | 過去に入れていたセキュリティソフトの残り |

原因別のアプローチは次の通りです。

-

ポリシー系のエラー

→ ローカルグループポリシーやレジストリ、社内の管理ツールで意図的に無効化されていないか確認する

-

更新系のエラー

→ Windows Update全体で失敗していないか、プロキシや社内ゲートウェイで通信が止まっていないかを確認する

-

競合系のエラー

→ 以前入れていたセキュリティソフトのアンインストールツールを使い、ドライバごときれいに削除する

「とりあえず再起動」だけでは根本原因が残るので、エラーコードは原因カテゴリを指すヒントとして活用する意識が重要です。

ログが記録されているのに誰も気付けない?サイレント失敗を防ぐ実践チェック

現場で一番もったいないのが、「検知ログは残っていたのに、誰も見ていなかった」ケースです。ランサムウェア感染後の調査で、数日前からイベントログに怪しい挙動が出ていた、というパターンは珍しくありません。

サイレント失敗を避けるための最低ラインは次の4点です。

-

検知時の通知をオフにしない

-

週1回は保護履歴と隔離済み項目を確認する

-

イベントビューアでMicrosoft Defender関連ログをフィルタして保存する

-

台数が多い場合は、LANSCOPEなどの管理ツールやSIEMで集中監視する

特に企業やチームでは、「誰が、どの頻度で、どこを見るか」を決めた運用ルールがないと、ログはただのゴミ箱になります。

| チェック項目 | 個人利用 | 小規模企業・チーム |

|---|---|---|

| 通知設定 | 自分でオン確認 | 標準ポリシーで一括設定 |

| 検知履歴確認頻度 | 週1回目安 | 週次~月次で担当者を決める |

| ログの集中管理 | 不要 | 管理ツールやログサーバを検討 |

静かに進む攻撃に気付けるかどうかは、ツールの性能よりも「ログを見ているかどうか」で決まる場面が多いです。守りを強くする最後の一押しとして、ここは習慣レベルで固めておきたいところです。

Windows Defenderセキュリティ警告は本物?偽物も3秒で見抜く即効サバイバル術

「突然鳴り響く警告音」「今すぐ電話しろの大文字」…この手の画面は、セキュリティ担当の間では完全に“お決まりの罠”です。ここでは、3秒で見抜き、被害を最小に抑えるための実戦テクニックだけを絞り込んでお伝えします。

ブラウザで出る偽Windows Defenderセキュリティ警告と本物Windowsセキュリティ画面の違いを即把握

私の視点で言いますと、本物と偽物の最大の違いは「どこから出ているか」です。プロは文字よりまず“発生源”を見ます。

本物と偽物の典型的な差は次の通りです。

| 見るポイント | 本物のWindowsセキュリティ | 偽の警告画面 |

|---|---|---|

| 表示場所 | 画面右下や設定アプリ内 | ブラウザタブの中 |

| URL | 表示されない | 見知らぬドメインが表示 |

| 音・カウントダウン | 基本なし | 大音量・残り◯秒など |

| 指示内容 | スキャンや更新 | 電話・遠隔操作の要求 |

3秒で見抜くコツは次の3ステップです。

-

ブラウザのタブの中なら、まず偽物を疑う

-

「電話しろ」「ここに今すぐ連絡」は詐欺パターンと覚えておく

-

不安ならブラウザを閉じ、スタートメニューからセキュリティアプリを自分で開いて確認する

ブラウザを閉じてもPCのセキュリティ機能は止まりません。慌てて電話しないことが最大の防御になります。

電話してしまった/遠隔操作されてしまったら…Windows Defender視点で今すぐ取るべき行動

すでに電話してしまった、遠隔操作アプリを入れられた、という相談は現場では珍しくありません。この段階では「恥ずかしい」より「早く切り離す」が圧倒的に重要です。

今すぐ取るべき優先順位は次の通りです。

-

ネットワークを切る

- 有線ならLANケーブルを抜く

- 無線ならWi-Fiをオフにする

-

不審な遠隔操作ソフトの削除

- インストール済みアプリ一覧を開き、最近入った見覚えのないツールをアンインストール

-

セキュリティ機能でフルスキャン

- クイックスキャンではなくフルスキャンかオフラインスキャンを実行

-

パスワードと二要素認証の見直し

- Microsoftアカウント、主要なクラウドサービスから順に変更

クレジットカード番号やネットバンキング情報を伝えてしまった場合は、カード会社や金融機関への連絡も「今すぐ」が前提です。後からの相談ほど被害額が大きくなる傾向がある点は強調しておきます。

Microsoft Defender SmartScreenとブラウザ警告を正しく読んで、だまされない自分になろう

SmartScreenは「怪しいサイトやダウンロードを踏む前に止めるブレーキ」です。偽警告との違いは、あくまで「アクセスをブロックするだけ」で、電話番号や支払いを要求してこないことです。

怪しい画面を見たときは、次を意識して読み解いてください。

-

ブロック理由が「未署名」「あまり使われていないアプリ」なら、開発ツールなど正規でも出やすい

-

「悪意のあるサイトの可能性」と赤く出たら、基本は戻るボタン一択

-

どうしても進む必要がある場合は、業務で本当に必要か、別ルートでダウンロードできないかを先に確認する

SmartScreenは、セキュリティソフトとブラウザが連携したクラウド保護の一部です。これを「うるさいから全部無効」にすると、偽のサポート詐欺サイトへの最後のガードを自分で外すことになります。

画面の見た目にビビるのではなく、「誰に何をさせたい画面なのか」を冷静に読む習慣がつくと、詐欺は一気に入り込みづらくなります。

企業やチームでWindows Defenderを本当に活かす!運用ルールと可視化の黄金テク

社内PCに標準で入っているからこそ、「気づいたら誰もちゃんと管理していなかった」という状態になりやすいのがこのセキュリティ機能です。ウイルス対策ソフトを追加する前に、まずはここを“使い倒す”発想に切り替えると、コストも手間も一気に下がります。

グループポリシーやレジストリでWindows Defenderを無効化する前に絶対検討したいポイント

業務アプリが止まるたびに「とりあえず無効化」は、情シス界隈で何度も事故を起こしてきた典型パターンです。私の視点で言いますと、無効化を検討するなら次の3点をチェックしてからでも遅くありません。

-

どの脅威保護機能が原因なのか

(リアルタイム保護か、クラウド保護か、SmartScreenかを切り分ける)

-

本当に全停止が必要か

(時間限定・対象限定での一時停止で済まないか)

-

代わりに守ってくれるセキュリティソフトやEDRが全端末に入っているか

ざっくり無効化と、構成を整理した運用では、リスクがまったく変わってきます。

| 観点 | 無効化前に残すべき状態 | 無効化してしまった時のリスク |

|---|---|---|

| 保護機能 | 最低限リアルタイム保護とファイアウォールを維持 | ランサムウェア侵入に誰も気づけない |

| 手順 | GPOで「誰が・いつ・どのOU」を変更したか記録 | テスト用無効化が本番に波及しやすい |

| 代替策 | 他のセキュリティソフトの導入・監視を確認 | 名ばかり多層防御で、実質ノーガード |

レジストリやグループポリシーで無効にするルールを決めるなら、「対象」「期間」「代替保護」の3つを紙に書き出してから設定することをおすすめします。

Windows DefenderとLANSCOPEなど管理ツールを組み合わせたプロ流の役割分担

中小企業でありがちなのが、「管理ツール側だけ立派だが、エンドポイント保護がバラバラ」という状態です。ここは役割分担をはっきりさせると、一人情シスでも回しやすくなります。

| レイヤー | Microsoft Defender側の役割 | LANSCOPEなど管理ツールの役割 |

|---|---|---|

| デバイス保護 | ウイルス・マルウェア検知、リアルタイム保護、ファイアウォール | インストール有無の確認、署名ファイルやバージョンの一括チェック |

| 設定 | スキャン設定、除外設定、SmartScreenポリシー | ポリシー配布、設定変更の監査ログ |

| 可視化 | ローカル検出履歴、イベントログ | 端末横断のアラート集約、レポート化 |

| 対応 | 感染ファイルの隔離、ブロック | 誰がいつ対応したかを記録、チケット管理 |

管理ツールは「見える化と証跡づくり」、Defenderは「実際の防御と検知」に集中させるイメージです。両方で同じことをやろうとすると、設定が二重管理になり、かえってトラブルの温床になります。

中小企業IT担当必見!Windows Defender運用をラクにするテンプレ(ログ・ポリシー・教育)

フルスクラッチで運用設計を始めると確実に疲れます。最初は次の3点セットだけ押さえておくと、コスパの良い“最低限だが効く”運用になります。

-

ログ運用テンプレ

- 週1回: イベントビューアのDefender関連ログと検出履歴をざっと確認

- 月1回: 管理ツールで「無効化端末」「定義ファイルが古い端末」の一覧を出す

- インシデント時: 該当端末のログをエクスポートして保管

-

ポリシーテンプレ

- 除外設定は「アプリ単位」か「特定フォルダ配下の実行ファイル」に限定

- ファイルサーバや開発用共有フォルダをルートごと除外しない

- グループポリシーでリアルタイム保護とクラウド保護を原則オン

-

社内教育テンプレ

- 年1回15分で良いので、「偽のセキュリティ警告の画面例」と「本物のWindowsセキュリティ画面」を実際に見せて違いを説明

- 怪しい表示を見たら、画面を閉じる前にスクリーンショットを情シスへ送るルールにする

- 自分で除外設定や無効化をしないことを明文化

この3つを回し始めるだけで、「いつの間にか無効化」「誤検知だからと雑に除外」「ログはあったが誰も見ていない」という中小企業で繰り返されがちなトラブルは大きく減っていきます。

「古い常識」に惑わされない!Windows Defenderの実力を第三者評価と攻撃トレンドからぶった斬り

昔の「ウイルスバスターやマカフィー前提」常識が通用しなくなった今の現場

少し前まで「Windowsを入れたらまず市販セキュリティソフトを入れる」が定番でした。ところが今の現場では、この前提そのものが崩れつつあります。理由はシンプルで、Windows標準のMicrosoft Defenderプラットフォームが、第三者評価テストで他社有料製品と同列レベルの検知性能を出すようになってきたからです。

私の視点で言いますと、特に個人PCや小規模オフィスでは「標準の保護をまず前提にし、足りない部分だけを後付けする」流れが主流になっています。昔の「標準はおまけで、とりあえず他社製」が、今は「標準を軸にして、多層防御を組む」という逆転構図になっているイメージです。

一方で、攻撃の側も進化しています。ランサムウェアや標的型攻撃は、単純なウイルス検知だけでは止めきれず、「不審な振る舞い」「社内の横移動」「クラウドサービスへのアクセス」まで監視する必要があります。ここをどこまで標準機能に任せ、どこから追加の製品や運用で補うかが、今の判断ポイントです。

Microsoft Defenderが得意な領域と他社アンチウイルス・EDRで補完すべきシーン

標準のDefenderは、OSと深く連携できる強みがあります。具体的には次のような領域が得意です。

-

日常利用のWebとメール経由のマルウェア対策

-

Windows Updateと連動した定期的な定義ファイル更新

-

SmartScreenによる不審サイト・不審アプリのブロック

-

ファイアウォールと連携したアプリごとの通信制御

一方、次のような場面では、他社セキュリティソフトやEDRの導入を検討した方が安全ラインを引きやすくなります。

-

端末が数十台を超える企業で、一元管理コンソールが必須

-

標的型攻撃を想定し、攻撃の痕跡(インシデントレスポンス)を詳細に追跡したい

-

クラウドやモバイル端末、サーバをまとめて監視したい

-

監査対応で「いつ・誰が・どの脅威にどう対応したか」を証跡として残したい

ここを整理すると、次のような役割分担になります。

| 領域 | Defenderが得意 | 他社AV・EDRで補完したい場面 |

|---|---|---|

| ウイルス・マルウェア検知 | 日常利用レベルは十分 | 産業制御系や特殊環境でのきめ細かい制御 |

| 管理・レポート | 個々のPCでの確認は容易 | 多拠点・多端末をまとめて監視・レポート |

| 振る舞い検知・追跡 | 有料版でかなり強力 | セキュリティ専門チームが詳細解析するケース |

| コンプライアンス | 一般的な企業利用ならベースになる | 厳格な規制産業や認証取得が必要な組織 |

Windows Defenderのみで十分と言い切ってOKな時とNOな時をズバっと線引き

「このPC、標準のDefenderだけで本当に大丈夫か」を決める時は、感覚ではなく、次の3軸で考えると迷いが減ります。

-

軸1: 利用パターン

- Web閲覧とメールが中心

- 怪しいサイトやP2P、海賊版ソフトを使わない

-

軸2: データの重さ

- 万が一消えても、バックアップやクラウドから戻せる

- 個人情報や取引先データを扱わない

-

軸3: 管理体制

- Windows UpdateとDefenderの更新が自動で回っている

- 脅威検出の通知を誰かが必ず確認している

これらが揃っている個人利用や、ごく小規模なチームであれば、標準のDefenderを軸にしつつ、ブラウザのSmartScreenや多要素認証を組み合わせるだけで、費用対効果の高い防御ラインを作れます。

一方で、次のどれかに当てはまるなら「DefenderだけはNO」と判断した方が安全です。

-

顧客情報や機密設計図を扱う業務PCが複数台あり、誰も一元管理していない

-

テスト目的で保護機能を頻繁に無効化し、その記録や復旧フローがない

-

過去にランサムウェア被害や標的型メールの被害を経験しているのに、運用ルールが増えていない

このラインを超えるなら、Microsoft Defenderの有料プランや、他社EDRを組み合わせ、「検知した後にどう動くか」まで含めた仕組みを用意する方が、結果として損をしにくい構成になります。セキュリティはソフトの名前ではなく、「どこまで守り、どこから諦めないか」を決めた瞬間から強くなる、という感覚で捉えてみてください。

Windows Defenderと他のセキュリティソフトの賢い併用・乗り換え術を実例で紹介

「無料でここまで守れるなら、もう有料セキュリティソフトはいらないのでは?」と思った瞬間から、実は地雷原が始まります。特にウイルスバスターやESETを入れたままMicrosoft Defenderを有効にしてしまい、PCが重いのに守りはスカスカという二重ガード地獄は、現場では定番トラブルです。

ここでは、実際の移行案件で見てきた失敗パターンを踏まえつつ、個人と小規模チームが迷わず動ける手順に落とし込みます。

ウイルスバスターやESETからWindows Defenderへ安全に切り替える“二重ガード地獄”完全回避テク

私の視点で言いますと、一番多いのは「有料セキュリティソフトをアンインストールせずライセンスだけ切ったケース」です。この状態だと常駐モジュールが中途半端に残り、Defenderのリアルタイム保護と競合しやすくなります。

切り替えは、次の順序を崩さないのがコツです。

- 現状のセキュリティソフトとバージョンをメモ

- メーカー公式のアンインストールツールを入手

- オフラインインストーラや業務アプリのセットアップファイルを事前保存

- ネットを切断してから既存セキュリティソフトを完全削除

- 再起動後にWindowsセキュリティでDefenderの状態を確認

- Web接続し、Windows Updateで最新状態へ更新

特にステップ4・5を省くと、残骸ドライバが原因でスキャン不能やVPNクライアントの切断といったトラブルに直結します。

併用と単独運用の違いは、次のように整理できます。

| 運用パターン | メリット | 主なリスク |

|---|---|---|

| Defender単独 | 標準機能だけで軽い、管理もシンプル | ログ監視をサボると検知を見逃しやすい |

| 他社セキュリティソフト単独 | フィッシング対策やURLフィルタが豊富な製品も多い | 更新切れ放置、ライセンス管理の手間 |

| 併用(推奨される形) | DefenderはファイアウォールとSmartScreen、有料ソフトはエンドポイント保護 | 設定を誤ると二重スキャンでパフォーマンス低下 |

「両方のリアルタイム保護をオン」は避け、どちらか一方だけをウイルス対策の主体にするのが鉄則です。

VPNやリモートワークでWindows Defenderファイアウォールを最大活用する設定実践パターン

リモートワークで多いのが、「VPNにつないだ瞬間に社内システムへ届かない」「リモートデスクトップだけピンポイントで落ちる」といったトラブルです。原因は、プロファイル(ドメイン/プライベート/パブリック)の設計ミスがほとんどです。

VPN利用時に押さえたいポイントは3つです。

-

VPNクライアントがどのプロファイルで通信しているか確認

-

RDP、ファイル共有、社内Webのポートだけを最小限で許可

-

出先Wi-Fiは必ずパブリックとして扱い、着信の例外は作らない

設定イメージを表にすると、現場で迷いにくくなります。

| シーン | 推奨プロファイル | 受信ルールの考え方 |

|---|---|---|

| 自宅からVPNで社内接続 | プライベート | RDPやVPNクライアントが使うポートのみ許可 |

| カフェやホテルWi-Fi | パブリック | 受信は原則すべてブロック |

| 社内LAN直結 | ドメイン | 管理者がグループポリシーで集中管理 |

また、リモートワーク端末ではSmartScreenを必ず有効にし、怪しいダウンロードを入り口で止めることが重要です。ブラウザー側の警告とDefender側の検知を合わせて見るだけで、フィッシングサイト経由の被害は大きく減ります。

フリーランス・小規模チーム必見!コストと守りを両立するWindows Defender構成サンプル

フリーランスや数名規模のチームでは、「コストは抑えたいが、クライアントのデータは落とせない」という現実があります。そこで、現場で採用されやすい構成を3パターンにまとめます。

| 規模/リスク感度 | 構成サンプル | 補足 |

|---|---|---|

| 個人・副業レベル | Defender単独+ブラウザーのフィッシング対策 | Webとメール中心ならまずこの構成から |

| フリーランス本業 | Defender+有料セキュリティソフト(1本) | 有料側でURLフィルタと迷惑メール対策を担当 |

| 5~20名チーム | Defender+LANSCOPEなどの管理ツール | ログ収集と資産管理を一括で可視化 |

キモは、「無料か有料か」よりも誰がどこまで状況を把握できているかです。単独利用でも、イベントログや検出履歴を毎週チェックリスト化していれば、かなりのインシデントを早期に捕まえられます。

フリーランスでありがちな「テストのためにリアルタイム保護を切ったまま開発を続行」という事故を防ぐには、次のルールをチーム内で共有しておくと効果的です。

-

無効化はタイマー付き(15分・1時間)に限定

-

無効化する理由と時間をチャットやノートに残す

-

作業後に必ずクイックスキャンを1回走らせる

このレベルの小さな習慣が、ランサムウェア侵入を食い止めた例を何度も見てきました。コストを払う前に、「今ある標準機能をどこまで正しく使い切れているか」を冷静に棚卸しすることが、最強のセキュリティ対策への近道になります。

失敗から学んで一気に安全!Windows Defender運用の痛い目撃者が教えるやっておくべき3つ

テスト用で無効化したまま本番復帰を忘れる痛恨ミスと防止フロー

現場で一番多い事故は、「ちょっとテストだから」と無効化して、そのまま数日〜数週間放置するパターンです。私の視点で言いますと、数百台規模でランサムウェアに抜け道を用意してしまったケースも珍しくありません。

防止のポイントは、無効化を「時間」と「記録」で必ず縛ることです。

- 無効化は原則ローカルではなく、管理者アカウントのみで実施

- 無効化の瞬間に「いつ・誰が・なぜ・いつ戻すか」をチケットやメモに残す

- タイマー設定で自動的に有効化を戻す運用を標準にする(グループポリシーや管理ツール側で制御)

簡易フローは次の通りです。

-

検証用PCでのみ無効化する

-

期限(例:2時間以内)を決める

-

作業完了時に必ずリアルタイムスキャンとクイックスキャンを実行する

「無効化したら必ずスキャンしてから終わる」をセットにしておくと、戻し忘れのリスクが一気に下がります。

除外設定とローカル管理者権限を見直すだけでトラブル激減!実践的Tips

ランサムウェア感染の裏側をたどると、「開発フォルダを丸ごと除外」「ファイルサーバのルートを除外」といった極端な設定がよく出てきます。除外は便利ですが、やり方を誤ると「そこだけ無法地帯」になります。

除外と権限は、次の表の組み合わせで考えると管理しやすくなります。

| 観点 | NGパターン | 安全なパターン |

|---|---|---|

| 除外の範囲 | ドライブ丸ごと、ルートフォルダ | 単一ファイルか特定拡張子に限定 |

| 除外の理由 | 「誤検知っぽいから」感覚ベース | ベンダーやハッシュ値で裏取り |

| 設定者 | 一般ユーザーが自由に変更 | 管理者のみがポリシーで一括設定 |

| ローカル管理者権限 | 全員に付与 | 最小限の担当者だけに付与 |

実践的なコツは次の通りです。

-

誤検知だと感じたら、まず対象ファイルのパスとハッシュを記録し、ベンダー情報や公式フォーラムで確認する

-

フォルダ単位の除外は「一時対応」にとどめ、後日必ず見直すタスクを入れる

-

ローカル管理者を減らし、「自分で除外を増やせない」環境を標準状態にする

この2点を徹底するだけで、パフォーマンス問題とマルウェア侵入経路の両方を大幅に減らせます。

Windows UpdateとWindows Defender更新が安全に終わる“リハーサル運用”のすすめ

「昨日まで動いていた業務アプリが、今日急にブロックされた」という相談は、アップデート後に一気に増えます。原因は、OS更新やセキュリティエンジンのバージョンアップによる検知ルールの変化です。

本番でいきなり適用しないために、リハーサル運用を組み込んでおくと安心です。

| ステップ | 内容 | ポイント |

|---|---|---|

| 1 | 検証用PCを用意 | 代表的な業務アプリをインストール |

| 2 | 更新を先行適用 | OSとセキュリティ更新をまとめて適用 |

| 3 | 重要アプリの動作確認 | VPN、業務システム、開発ツールなど |

| 4 | ログを確認 | ブロックや警告がないかをイベントログと保護履歴でチェック |

| 5 | 問題なければ本番へ段階展開 | 部署ごとに数日ずらして適用 |

特に企業では、LANSCOPEなどの管理ツールと組み合わせて、「更新の配布タイミング」と「検知ログの見える化」をセットで設計すると、予期せぬ停止を最小限に抑えられます。個人やフリーランスでも、少なくともメインPCとは別に1台テスト用PCを持ち、重要な更新はそこで試してから本番に入れる習慣をつくると、仕事の止まり方がまるで変わります。

この記事を書いた理由

著者 – 村上 雄介(newcurrent編集部ライター)

ここ数年、中小企業43社を継続支援する中で、「セキュリティソフトは入れているのに、実は守れていないPC」を何十台も見てきました。原因の多くが、Windows Defenderの理解不足です。

たとえば、他社セキュリティを試すために一時的にDefenderを無効化し、そのまま戻し忘れて半年放置されていたケースがあります。逆に、Defenderと市販ソフトを両方有効にした結果、RDPや業務システムが極端に重くなり、「回線がおかしい」と相談されたこともありました。

自分自身も検証用PCで除外設定を広く取りすぎて、本来止めるべき怪しいファイルを素通りさせてしまった失敗があります。また、偽のDefender警告から遠隔操作ツールを入れられた小規模事業者の復旧対応では、「本物の画面との違いを最初に知っておけば」と痛感しました。

こうした具体的なつまずきどころを整理し、「Defenderだけで足りる人」と「別の守りを足すべき人」を、自分の利用パターンから判断できる材料を届けたいと思い、本記事を書いています。